Desde agosto CCleaner ha estado instalando Malware

Desde agosto CCleaner ha estado instalando Malware

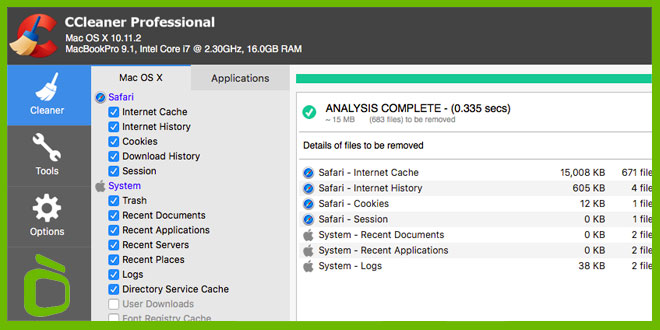

Parece ser que CCleaner, uno de los softwares gratuitos de limpieza más recomendados en Internet, no es la opción más recomendable para tu ordenador.

Gracias a la detallada y minuciosa prueba realizada por Cisco Talos, se ha descubierto que existe un código malicioso inyectado por hackers que puede haber afectado a más de 2 millones de usuarios que han descargado la última actualización.

El 13 de septiembre, Cisco Talos se dio cuenta de que la descarga oficial de las versiones gratuitas de CCleaner 5.33 y CCleaner Cloud 1.07.3191 contenían este archivo de pago malicioso. Este último incluía un DGA (Domain Generation Algorithm). Así como un mando y un control (command and control) C2 que habían sido incrustados utilizando la técnica del hard-code. Lo cual indica que lo más probable es que un hacker se haya infiltrado en algún punto del desarrollo del software para plantar un malware destinado a robar datos de los usuarios.

Cisco Talos sospecha que el atacante “ha comprometido una porción del desarrollo (de CCleaner) o que ha construido un ambiente y está haciendo uso de ese acceso para insertar malware en la versión de CCleaner que ha alojado y lanzado la empresa”. Si es así, en teoría, la información de los clientes no está en peligro.

Avast, por su parte, ha anunciado que parece ser que el malware no ha afectado a ningún ordenador fuera de la empresa. De hecho, en un post redactado por el vicepresidente de la empresa, Paul Yung, éste ha declarado que el problema fue descubierto el 12 de septiembre y que se pusieron medidas de manera inmediata. Incluso antes de que Cisco Talos se diera cuenta y les notificara el descubrimiento. Yung insiste en que el ataque se ha limitado a las versiones de CCleaner y CCleaner Cloud de 32-bits. Por lo que, y por suerte, la mayoría de los ordenadores modernos trabajan con un sistema de 64 bits, por lo que deberían de estar a salvo.

Yung ha tratado de asegurar a los clientes que la amenaza ha sido controlada y que el servidor DHCP intruso ha sido expulsado. Además, ha dicho que Piriform ha dado de baja el acceso del hacker hacia otros servidores. Adicionalmente, la compañía ha movilizado a todos los usuarios hacia la última versión del software. La cual ya está disponible en la página de la compañía.

En un tono más tranquilizador, Yung ha afirmado que Avast parecía que había sido capaz de desarmar el peligro antes de que hiciera ningún daño. Por lo tanto, aunque el “intento de ataque” es algo incierto todavía. Avast asegura que el código ha sido capaz de recolectar información acerca del sistema local.

Los usuarios que todavía no cuenten con este software y estén interesados en él. Ya pueden descargar CClearner 5.34 desde la web de Avast. Página en la que las versiones anteriores también están disponibles, descontando la versión afectada por el malware.

En cambio, en caso de haber sido un afectado, la recomendación de Cisco Talo es realizar un escaneo con el antivirus. Así como utilizar un sistema de restauración para volver atrás hasta el 15 de agosto, que fue el día de lanzamiento de la versión afectada.

Redactora: Elena Oñate